針對明日全網大規模報導的全省30省市醫保用戶信息泄漏風波,安華金和對烏云歷史報導的公積金行業相關漏洞進行集中剖析,得出的推論為:大量的信息泄漏主要由軟件中存在的SQL注入漏洞造成,并且由外部黑客入侵導致。

實際上依照安華金和對公積金行業的把握情況,不僅僅是外部黑客,同時公積金內部的運維人員、第三方的開發人員、甚至公積金系統的業務人員都可以通過直連到數據庫,查看或更改相關信息,進而導致公積金數據的批量泄漏或篡改。

這種問題的解決須要一個系統化的方式,包括管理制度上的改善、安全意識的提高、更嚴謹的應用代碼、更為安全的網路體系結構;但從專業的數據庫安全廠商角度來看,公積金的數據庫安全本身就存在極大的漏洞,非常是醫保信息在提供內網訪問時,更是容易被拖庫。

數據泄漏類的安全問題的剖析如下:

(1)外部黑客功擊者進行醫保信息泄露

黑客功擊者通常有兩種手段進行數據的泄露:

一是入侵到網路后,就能直接訪問數據庫服務器,進行刷庫直接拷貝數據文件,再進行異地的數據還原。

二是借助應用系統的漏洞,通過sql注入,完成對公積金人員信息的批量下載,這些方法是當前暴漏下來的案例中的主要方法。

(2)系統維護或第三方開發人員權限過低

負責數據庫的維護管理,直接把握數據庫DBA用戶的口令。DBA既負責各項系統維護管理工作,又可以隨時查詢數據庫中的一切敏感信息;這種人員被別人借助,完全可以隨時登入數據庫,任意進行醫保信息的訪問。

而醫保系統的第三方開發人員,因為對系統的熟悉度更高,常常可以通過程序中的側門程序或直接訪問數據庫的機會獲得數據。

青海聯通1300萬的數據泄漏,就是開發方人員聯創的人員養殖的側門程序,導致的信息泄漏。

(3)數據庫文件采用明文儲存,拷貝到數據文件后導致整體泄漏

當前的主流數據庫中,數據文件都是以明文方式進行儲存的。內部人員或外部黑客入侵者很容易借助這一漏洞,領到公積金數據庫的數據文件或備份文件,進行異地還原或使用專門的數據解析工具,獲得全部公積金信息。

近些年,有眾多典型的泄露風波,都是通過直接借助文件層的儲存漏洞盜取數據;諸如魅族峰會800萬用戶信息泄露是因為黑客進行刷庫領到數據文件、多萬顧客信息泄露,是因為備份c盤被人領到后借助。

數據篡改類的安全問題的剖析如下:

(1)非法高權限維護人員的違法篡改

在公積金數據庫系統維護過程中,有大量的維護人員帳戶,以及第三方人員使用的帳戶。為了使用便捷,DBA在給那些帳戶分配權限時,常常簡化處理,直接給與DBA角色的權限,或則能隨時訪問敏感公積金信息的高權限角色。

把握這種帳戶口令的人員,一旦出于經濟利益或其他緣由被人借助,便隨時可以進行參保人員的薪水、賬戶余額等經濟數據信息的篡改。

(2)借助合法維護人員的身分進行違法篡改

合法的維護人員因為工作須要,原本就應當具備更改薪資、賬戶余額的權限。一旦這種人員被人借助,或則其他人把握了合法維護人員的口令后,依然可以任意進行敏感公積金數據的篡改。

且現有的機制難以確切追蹤到操作者具體是誰,只能曉得使用那個數據庫帳戶進行了數據更改操作。

(3)合法維護人員的誤操作

合法維護人員因為種種緣由,也有可能形成公積金數據更改的誤操作,致使更改結果不正確。

現有機制也難以確切審計到合法維護人員每次更改行為的詳盡過程小米數據庫泄露,例如更改前的值,更改后的值等,一旦發生誤操作可能難以還原及修正。

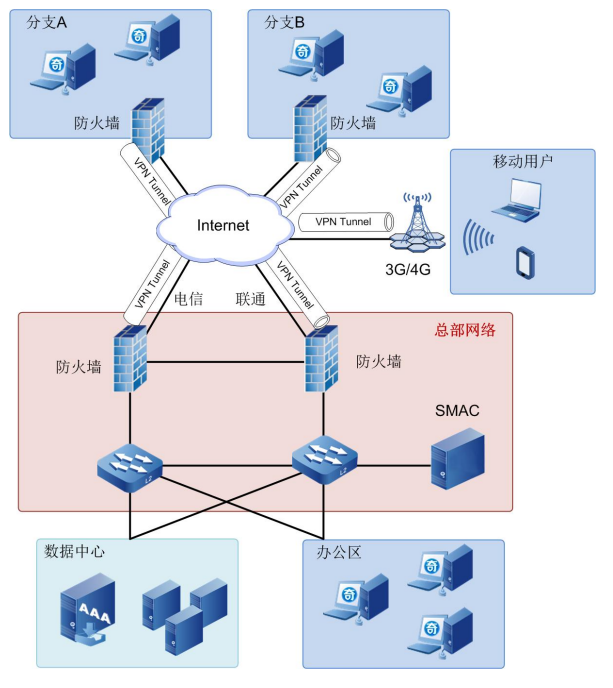

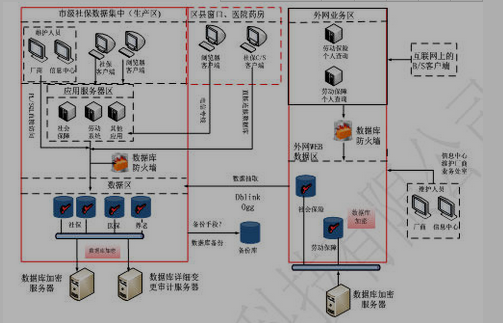

安華金和作為一家專業的數據庫安全廠商,在公積金行業問題頻頻曝露的過程中,早已就其中問題與公積金行業的用戶和廠商進行過多次溝通,依據雙方的共同討論,產生了一些具體的解決方案,并在一些省市開始應用;如下是一個典型的地市的解決方案:

其中內網區域,安華金和提出主要通過布署數據庫防火墻和數據庫加密系統提供防護;通過數據庫防火墻可以避免sql注入、防止批量下載和避免側門程序;通過數據庫加密,使儲存在內網的數據庫中的關鍵信息在儲存層是密文狀態,進而避免文件層的拖庫。

數據庫防火墻,不同于傳統的防火墻,傳統的防火墻難以避免SQL注入等共計手段;數據庫防火墻也不同于web防火墻小米數據庫泄露,web防火墻實際上有好多的應用限制,有好多的sql注入繞過手段,web防火墻也未能做到避免批量下載和側門程序。

而數據庫防火墻可以對數據庫的通信過程進行精確的解析和控制;對于sql注入本身比web防火墻可以攔截的更為徹底;同時可以對公積金應用構建應用特點模型,構建公積金正常訪問句子的具象抒發,對每種句子的返回總數進行控制;因而避免批量下載和側門程序。

而數據庫加密產品,不同于c盤加密和文件加密;后兩種技術,在數據庫啟動后,完全未能避免用戶的拖庫行為。

對于維護域,安華金和提出布署數據庫防火墻和數據庫審計;數據庫防火墻主要對于運維側的人員(包括運維或開發人員)的行為進行管控,通過金庫模式等方式在運維側人員批量訪問敏感表,或進行特殊表的數據變更時,引入審批控制流程。而數據庫審計可以記錄出來所有人員的數據庫訪問行為;可以突破應用層限制,將SQL句子與業務人員身分有效關聯,在發生安全風波后,產生有效追蹤。

名師輔導

環球網校

建工網校

會計網校

新東方

醫學教育

中小學學歷

名師輔導

環球網校

建工網校

會計網校

新東方

醫學教育

中小學學歷